Sécurité informatique

Les étapes de reconstruction après une cyberattaque

Avec leurs stocks de données, les établissements de santé sont des cibles de choix pour les cyberattaques. Si de tels événements bouleversent voire stoppent toujours l’activité, la préparation et l’organisation de la réaction peuvent faciliter et accélérer la reprise des opérations.

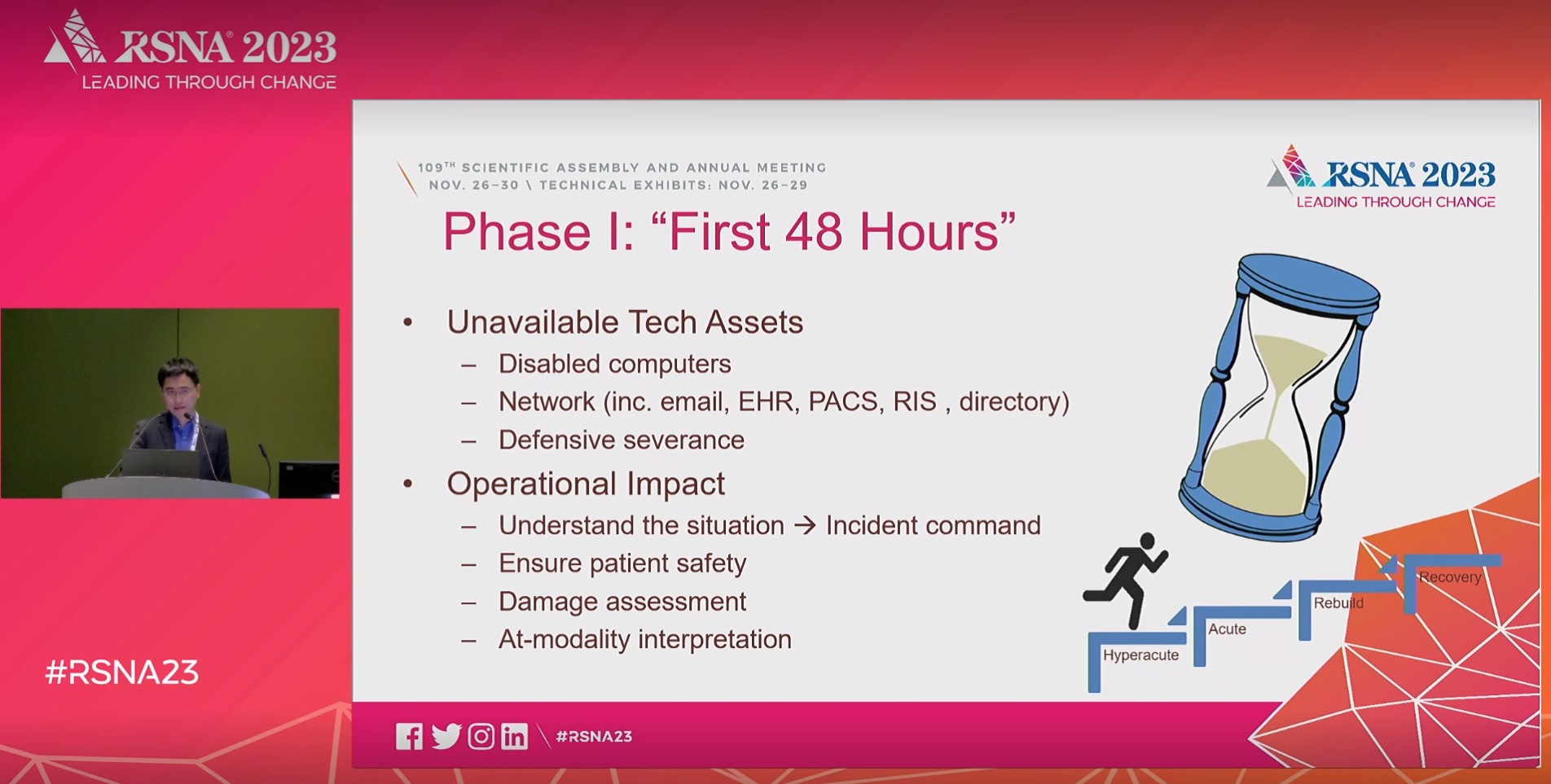

Po-Hao Chen et ses confrères du réseau Cleveland Clinic ont identifié quatre phases dans le processus de réaction et de rétablissement consécutif à une cyberattaque. Capture d'écran RSN 2023

Il vous reste 86% de l’article à lire

Docteur Imago réserve cet article à ses abonnés

Vous avez déjà un compte ? Se connecter

- Tous les contenus « abonnés » en illimité

- Le journal numérique en avant-première

- Newsletters exclusives, club abonnés

Abonnez-vous !

Docteur Imago en illimité sur desktop, tablette, smartphone, une offre 100% numérique

23 €

par mois

Auteurs

Bibliographie

- Po-Hao Chen, Robert Bodak, Namita S. Gandhi, « Ransomware Recovery and Imaging Operations: Lessons Learned and Planning Considerations », Journal of Digital Imaging, juin 2021, vol. 34, n° 3. DOI : 10.1007/s10278-021-00466-x.

Discussion

Aucun commentaire

Commenter cet article